Modern SOC ekiplerinin neden artık sadece alarm listelerine değil, analitik güce ihtiyaç duyduğunu keşfedin.

Siber güvenlik operasyon merkezleri (SOC), her gün binlerce uyarı ve log akışıyla mücadele ediyor. Bu yoğunluk, güvenlik analistlerinde “

alarm yorgunluğu”na yol açıyor; bu da kritik tehditlerin gürültü içinde kaybolmasına neden olabiliyor. Çoğu güvenlik panosu ise bu tabloyu iyileştirmek yerine daha karmaşık hâle getirerek sadece sonsuz alarm listeleri sunuyor.

Oysa modern bir güvenlik panosu yalnızca veriyi göstermekle kalmamalı, onu anlamlandırmalı, bağlama oturtmalı ve eyleme dönük içgörülere dönüştürmelidir.

Bu blog yazımızda, standart bir panonun çok ötesine geçen ve SOC ekiplerinin analitik gücünü katlayan

5 kritik yeteneği inceliyoruz.

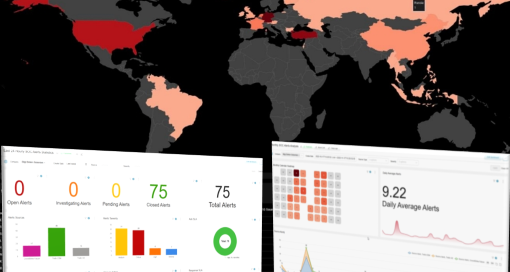

1. Pano Değil, Dedektif Masası: Tüm İpuçları Tek Ekranda

BBS Güvenlik Merkezi Panosu, farklı kaynaklardan gelen dağınık tüm alarmları tek bir merkezde birleştirerek analistlerin büyük resmi görmesini sağlar. Her olayın durumunu canlı takip edebilir, derinlemesine analiz yapabilir ve olaylar arasındaki bağlantıları kolayca ortaya çıkarabilirsiniz.

Bu pano, bir dedektif masası gibi çalışır:

-

Her alarmı bir ipucu gibi takip etmenizi,

-

İstatistiklerle büyük resmi görmenizi,

-

Dış kaynaklı saldırıların nereden geldiğini harita üzerinde anında tespit etmenizi sağlar.

Bu yaklaşım, analistleri sürekli alarm kapatmaya çalışan reaktif bir pozisyondan çıkarıp, olayın kök nedenini araştıran ve gelecekteki tehditleri öngören proaktif bir “

tehdit avcısına” dönüştürür.

2. Küresel Tehditleri Canlı İzleyin: Siber Saldırı Dünya Haritası

Tehditler çoğu zaman soyut IP adresleri ve log satırlarından ibarettir. Panonun en görsel ve etkileyici özelliklerinden biri olan “

Siber Saldırı Dünya Haritası” (Cyber Attack World Map), bu soyut veriyi somut bir görsele dönüştürür. Kurumunuza yönelen dış saldırıları dünya haritası üzerinde canlı olarak göstererek tehdit ortamını anında anlaşılır hâle getirir.

Haritanın sunduğu temel yetenekler:

-

Coğrafi Kaynak Tespiti: Son 1 ayda hangi ülkelerden saldırı yapıldığını anında görme.

-

Saldırı Detayları: Kaynak/hedef IP ve port bilgilerine doğrudan erişim.

Bu özellik yalnızca görsel bir gösterim değil; aynı zamanda bölgesel engelleme politikaları oluşturmayı, coğrafi risk analizlerini zenginleştirmeyi ve kurumun dışa açık yüzünü hedefleyen tehditleri daha kapsamlı değerlendirmeyi sağlar.

3. Sessizliğin Sesi: Log Üretmeyen Kaynakları Tespit Etme

İyi bir güvenlik panosu, sadece “

olanları” değil, “

olmayan ama olması gerekenleri” de göstermelidir.

“

Veri Kaynağı Listesi” ekranı, SIEM'e bağlı tüm log kaynaklarını izler ve

son 24 saattir log üretmeyen kaynakları otomatik olarak işaretler.

Bu neden önemlidir?

-

Sessiz kalan bir kaynak, basit bir ağ sorununun yanı sıra arızalı bir cihazı, yanlış yapılandırmayı veya bir saldırganın kasıtlı olarak devre dışı bıraktığı bir güvenlik kontrolünü işaret edebilir.

-

Bu özellik, güvenlik ekiplerinin kör noktalarını proaktif şekilde tespit etmelerini ve veri toplama süreçlerinin bütünlüğünü korumalarını sağlar. Böylece hiçbir tehdit gözden kaçmaz.

4. Alarmın Ötesi: İletişim Geçmişi ile Olayın Tam Hikayesi

Bir siber güvenlik olayı yalnızca teknik verilerden ibaret değildir; aynı zamanda insan etkileşimi, analiz ve ekip içi iletişim gerektiren bir süreçtir. "

See Email" özelliği, bu insan faktörünü doğrudan analiz sürecine dahil eder. Bir alarm listesinde sadece kaynak IP, port veya alarm kategorisi gibi teknik detayları değil, aynı zamanda o alarm ile ilgili yapılan son e-posta yazışmalarının içeriğini de görebilmenizi sağlar.

Bu özellik şu avantajları sağlar:

-

Analistler bir olayı devralırken daha önce neler konuşulduğunu, hangi adımların atıldığını ve müşteriden gelen geri bildirimleri anında görebilir.

-

Bu durum ekip koordinasyonunu artırır, tekrar eden soruları ortadan kaldırır ve olay müdahale süreçlerini ciddi ölçüde hızlandırır.

5. Anlık Olaylardan Stratejik Desenlere: "Top 10" ve Aylık Analiz

Bir SOC ekibinin en önemli görevlerinden biri, anlık olay müdahalesinin ötesine geçerek uzun vadeli eğilimleri ve kalıpları analiz etmektir. Pano, "

SOC Alerts Top 10" ve "

Monthly SOC Alerts Analysis" gibi ekranlar aracılığıyla bu stratejik analizi mümkün kılar.

Bu ekranlar sayesinde:

-

En Sık Görülenler: En çok karşılaşılan ilk 10 alarm kategorisi belirlenerek savunmadaki potansiyel zayıf noktaları ve sürekli tekrar eden riskler ortaya çıkarılır.

-

Aylık Eğilimler: Günlük alarm sayıları ve ortalama değerleri takip edilerek olağan dışı artışlar, belirli saldırı kampanyaları veya mevsimsel tehdit desenleri tespit edilir.

-

Akış Analizi: Alarmların kaynağından aksiyona giden yolculuğu incelenerek müdahale süreçlerinin verimliliği ölçülür.

Bu analiz katmanları birlikte çalışır:

Top 10 kronik zafiyetleri gösterirken, Aylık Eğilimler bu zafiyetlerin ne zaman istismar edildiğini ortaya koyar. Akış Analizi ise müdahalelerin başarısını ölçer. Böylece panonuz reaktif bir araç olmaktan çıkar, veriye dayalı proaktif bir güvenlik planlayıcısına dönüşür.

Sonuç: Bir Panodan Daha Fazlası

Bu beş özellik, tek başına çalışan bağımsız modüller değil; birbirini tamamlayan bütüncül bir yapının parçalarıdır:

-

Sessiz kaynakları tespit eden (Yetenek 3),

-

Küresel tehditleri görselleştiren (Yetenek 2),

-

Tüm ipuçlarını tek masada toplayan (Yetenek 1),

-

İletişim bağlamı ekleyen (Yetenek 4),

-

Uzun vadeli stratejik analizler üreten (Yetenek 5).

Bu entegrasyon sayesinde, güvenlik panosu yalnızca “ne oldu?” sorusuna değil; “

neden oldu?” ve “

gelecekte nasıl önlenir?” sorularına da yanıt verir.

Şimdi kendinize şu soruyu sorun:

Kullandığınız güvenlik araçları size sadece alarm listeleri mi sunuyor, yoksa tehditlerin arkasındaki hikâyeyi anlamanıza gerçekten yardımcı oluyor mu?

Gelin, güvenlik görünürlüğünüzü ve olay müdahale kapasitenizi birlikte güçlendirelim.

Bizimle iletişime geçin.

Murat CAN

Murat CAN

Bilgi Güvenliği Müdürü